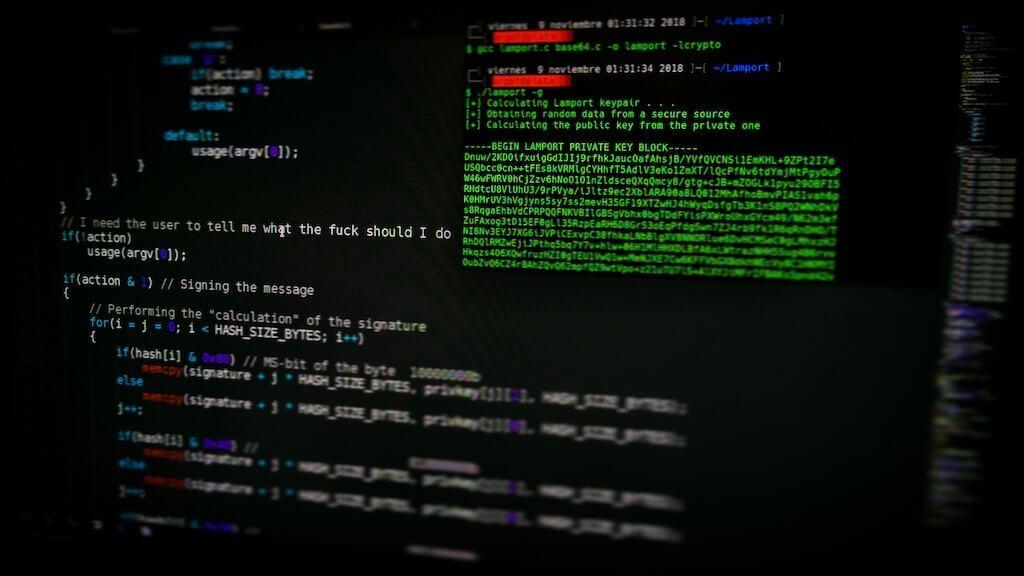

Assurez l'efficacité de votre cybersécurité outils pour protéger vos données. Découvrez les facteurs clés à prendre en compte et évaluez leurs performances dans cet article.

Dans le monde interconnecté d'aujourd'hui, où les violations de données et les cybermenaces se multiplient, il est plus important que jamais de garantir la sécurité de vos informations sensibles. De nombreux outils de cybersécurité étant disponibles sur le marché, il est essentiel d'évaluer si ces outils protègent efficacement vos données. Cet article examine l'efficacité des outils de cybersécurité que vous avez choisis et met en évidence les facteurs clés à prendre en compte lors de l'évaluation de leurs performances. En acquérant une compréhension globale de l'efficacité de vos outils de cybersécurité, vous pouvez prendre des mesures proactives pour protéger vos précieuses données contre les menaces potentielles.

Introduction

Comprendre l’importance de la cybersécurité

À l'ère du numérique, la cybersécurité est devenue une préoccupation majeure pour les individus comme pour les organisations. Avec l'augmentation de la fréquence et de la gravité des cybermenaces, la protection des données sensibles est devenue une priorité absolue. La cybersécurité fait référence aux mesures et pratiques prises pour protéger les actifs numériques contre les accès non autorisés, les violations de données et autres activités malveillantes. Elle englobe divers outils, technologies et stratégies conçus pour détecter, prévenir et atténuer les cybermenaces.

Le rôle des outils de cybersécurité dans la protection des données

Les outils de cybersécurité jouent un rôle crucial dans la protection des données en fournissant une couche supplémentaire de sécurité contre les cybermenaces. Ces outils englobent un large éventail de solutions logicielles et matérielles spécialement conçues pour protéger les réseaux, les systèmes et les données contre les accès non autorisés, les logiciels malveillants et d'autres activités malveillantes. Compte tenu de la sophistication croissante des attaques, il est essentiel de disposer d'un système de sécurité solide. protection contre les menaces de cybersécurité est plus critique que jamais. Les mesures de sécurité avancées, telles que la détection des menaces pilotée par l'IA et l'authentification multifactorielle, aident les organisations à garder une longueur d'avance sur l'évolution des risques. En mettant en œuvre les bons outils de cybersécurité, les organisations peuvent réduire considérablement les risques de violation de données, de pertes financières et d'atteinte à la réputation.

Types d'outils de cybersécurité

Pare-feu

Les pare-feu agissent comme une barrière entre un réseau interne fiable et un réseau externe non fiable, tel qu'Internet. Ils surveillent le trafic réseau entrant et sortant en fonction de règles de sécurité prédéfinies. Les pare-feu bloquent efficacement les accès non autorisés et empêchent les activités malveillantes d'entrer ou de sortir du réseau.

Logiciel antivirus et anti-malware

Les logiciels antivirus et anti-malware protègent les systèmes et les appareils contre les virus, les vers, les logiciels espions, les ransomwares et autres logiciels malveillants. Ces outils détectent, mettent en quarantaine et suppriment les fichiers malveillants, garantissant ainsi la sécurité des ordinateurs et des réseaux.

Systèmes de détection d'intrusion (IDS)

Les systèmes de détection d'intrusion surveillent le trafic réseau pour détecter des activités suspectes, telles que des tentatives d'accès non autorisées ou des anomalies dans le comportement du réseau. Les systèmes de détection d'intrusion peuvent être basés sur le réseau ou sur l'hôte, le premier surveillant le trafic réseau et le second surveillant les activités sur des périphériques individuels.

Réseaux privés virtuels (VPN)

Les VPN fournissent un accès à distance sécurisé aux réseaux en créant un tunnel crypté entre l'appareil de l'utilisateur et le réseau. Cela garantit que les données transmises entre l'utilisateur et le réseau restent protégées contre d'éventuelles écoutes ou accès non autorisés.

Solutions de prévention de la perte de données (DLP)

Les solutions DLP sont conçues pour empêcher la fuite ou le vol de données sensibles. Ces outils surveillent et contrôlent les mouvements de données, tant au sein de l'organisation qu'à l'extérieur, garantissant ainsi le respect des réglementations en matière de protection des données et empêchant les violations de données.

Outils de chiffrement

Les outils de chiffrement protègent les données en les convertissant en un format illisible, appelé texte chiffré. Les données chiffrées ne peuvent être déchiffrées qu'à l'aide d'une clé de déchiffrement, ce qui garantit que même si elles sont interceptées, elles restent protégées contre tout accès non autorisé.

Systèmes de gestion des informations et des événements de sécurité (SIEM)

Les systèmes SIEM collectent et analysent les journaux d'événements de sécurité provenant de diverses sources, telles que les pare-feu, les logiciels antivirus et les systèmes de détection d'intrusion. Ils offrent des capacités de surveillance en temps réel, de détection des menaces et de réponse aux incidents, permettant aux organisations de réagir rapidement aux incidents de sécurité.

Outils de gestion des correctifs

Les outils de gestion des correctifs analysent régulièrement les systèmes et les applications à la recherche de vulnérabilités et s'assurent que les derniers correctifs et mises à jour de sécurité sont installés. Ces outils permettent de se protéger contre les vulnérabilités connues que les pirates informatiques exploitent souvent.

Solutions d'authentification multifacteur (MFA)

Les solutions MFA ajoutent une couche de sécurité supplémentaire à l'authentification des utilisateurs en exigeant plusieurs facteurs, tels qu'un mot de passe, un identifiant unique jeton, ou une vérification biométrique. En combinant plusieurs facteurs, les solutions MFA réduisent considérablement les risques d'accès non autorisés.

Solutions de sécurité des terminaux

Les solutions de sécurité des terminaux protègent les appareils individuels, tels que les ordinateurs portables, les ordinateurs de bureau et les appareils mobiles, contre les menaces de cybersécurité. Ces solutions incluent souvent un logiciel antivirus, une protection par pare-feu et d'autres fonctionnalités de sécurité. La sécurité des terminaux est cruciale car ces appareils sont souvent le premier point d'entrée des cyberattaques.

Caractéristiques à prendre en compte

Compatibilité et intégration

Lors de la sélection d’outils de cybersécurité, il est important de prendre en compte leur compatibilité et leurs capacités d’intégration avec les systèmes et infrastructures existants. Une intégration transparente garantit que les outils fonctionnent efficacement avec d’autres mesures de sécurité, réduisant ainsi les vulnérabilités potentielles.

Évolutivité et performance

Les outils de cybersécurité doivent être évolutifs pour s'adapter à la croissance de l'organisation et à l'évolution de ses besoins en matière de sécurité. Ils doivent également fonctionner efficacement sans provoquer de ralentissements importants du réseau ou d'interruptions du système.

Convivialité

Une interface conviviale et des commandes intuitives sont essentielles pour une utilisation efficace des outils de cybersécurité. La simplicité d'utilisation garantit que les administrateurs peuvent configurer et gérer les outils sans expertise technique approfondie.

Surveillance et alertes en temps réel

Les outils de cybersécurité doivent offrir des capacités de surveillance en temps réel, permettant aux organisations de détecter les menaces dès qu'elles se produisent. En outre, ils doivent générer des alertes et des notifications pour inciter à agir immédiatement en réponse à d'éventuelles failles de sécurité.

Réponse aux incidents et mesures correctives

En cas d'incident de sécurité, les outils de cybersécurité doivent fournir des capacités de réponse et de correction aux incidents. Cela comprend l'identification de la source de la violation, la limitation des dommages et la restauration des systèmes à leur état de fonctionnement normal.

Rapports et analyses

Des fonctionnalités complètes de reporting et d’analyse sont essentielles pour suivre et évaluer l’efficacité des outils de cybersécurité. Ces fonctionnalités fournissent des informations sur les incidents de sécurité, les vulnérabilités et les menaces émergentes, permettant aux organisations de prendre des décisions éclairées pour améliorer leur posture de sécurité.

Renseignement sur les menaces

Les outils de cybersécurité devraient exploiter les renseignements sur les menaces pour identifier et atténuer de manière proactive les menaces émergentes. L'intégration des flux de renseignements sur les menaces et des données améliore la capacité des outils à détecter les cybermenaces nouvelles et en évolution et à y répondre.

Mises à jour automatiques

Les outils de cybersécurité doivent disposer de mécanismes de mise à jour automatisés pour garantir qu'ils sont toujours équipés des derniers correctifs de sécurité et mises à jour de signatures. Des mises à jour ponctuelles sont essentielles pour se protéger contre les nouvelles vulnérabilités et les menaces émergentes.

Réputation et support du fournisseur

Il est important de prendre en compte la réputation et les antécédents du fournisseur d’outils de cybersécurité lors de la prise de décision d’achat. Un fournisseur réputé et fortement engagé dans le support client fournira une assistance et des conseils continus tout au long du processus de déploiement et de maintenance.

Modèles de coûts et de tarification

Les coûts et les modèles de tarification associés aux outils de cybersécurité doivent être soigneusement évalués pour s'assurer qu'ils correspondent au budget et aux besoins de l'organisation. Il est important de trouver un équilibre entre le coût et le niveau de protection fourni par les outils.

Évaluation de l'efficacité

Tester et évaluer les outils

Avant de déployer des outils de cybersécurité, il est essentiel de procéder à des tests et à des évaluations approfondis pour s'assurer de leur efficacité. Il s'agit notamment de simuler diverses cybermenaces et d'évaluer la capacité des outils à détecter ces menaces et à y répondre.

Comparaison avec les normes de l'industrie

La comparaison des outils de cybersécurité avec les normes et les meilleures pratiques du secteur fournit un point de référence pour évaluer leur efficacité. Des normes telles que ISO 27001, NIST Cybersecurity Framework et PCI DSS peuvent servir de points de référence pour évaluer les capacités des outils.

Examen des commentaires et des évaluations des utilisateurs

Les commentaires et les évaluations des utilisateurs peuvent fournir des informations précieuses sur les performances et l’efficacité des outils de cybersécurité. L’examen des témoignages et des commentaires d’autres organisations utilisant ces outils peut aider à prendre des décisions éclairées.

Évaluation de la fréquence des mises à jour

Des mises à jour régulières et ponctuelles sont essentielles pour l’efficacité des outils de cybersécurité. L’évaluation de la fréquence et de la fiabilité des mises à jour fournies par les fournisseurs garantit que les outils sont équipés pour faire face aux menaces nouvelles et émergentes.

Considérant les incidents de violation passés

L’analyse des incidents de violation passés et de leur impact peut aider à identifier d’éventuelles lacunes dans les mesures de sécurité existantes. Comprendre les lacunes qui ont conduit aux violations précédentes peut guider la sélection et le déploiement des outils de cybersécurité.

Consultation avec des experts en cybersécurité

Le recours à l'expertise de professionnels de la cybersécurité peut fournir des conseils précieux pour évaluer l'efficacité des outils de cybersécurité. Les experts peuvent mener des évaluations et des audits complets pour identifier les vulnérabilités et recommander les outils adaptés aux besoins spécifiques d'une organisation.

Suivi et analyse comparative des performances

La surveillance continue des performances et l'analyse comparative permettent aux organisations d'évaluer l'efficacité des outils de cybersécurité au fil du temps. Des évaluations et des mesures régulières permettent d'identifier toute détérioration des performances et de prendre rapidement des mesures correctives.

Limitations courantes des outils de cybersécurité

Faux positifs et négatifs

Les outils de cybersécurité peuvent générer des faux positifs, signalant des activités légitimes comme des menaces potentielles. De plus, des faux négatifs peuvent se produire lorsque les outils ne parviennent pas à détecter les incidents de sécurité réels. Les organisations doivent trouver un équilibre entre la réduction des faux positifs et la véritable détection des menaces.

Incapacité à détecter les menaces avancées

Les cybermenaces avancées, telles que les exploits zero-day et les programmes malveillants sophistiqués, peuvent contourner les outils de cybersécurité traditionnels. Ces outils s'appuient souvent sur des modèles et des signatures d'attaque connus, ce qui les rend moins efficaces contre les menaces émergentes. Des mécanismes de détection des menaces avancées supplémentaires peuvent être nécessaires pour remédier à cette limitation.

Manque d'intégration et de compatibilité

Certains outils de cybersécurité peuvent manquer de capacités d’intégration, ce qui complique leur coordination et leur gestion efficace. Le manque de compatibilité entre les outils et les systèmes existants peut entraîner des inefficacités et des failles de sécurité potentielles.

Opérations à forte intensité de ressources

Certains outils de cybersécurité peuvent consommer des ressources informatiques importantes, ce qui a un impact sur les performances et la productivité du système. Les organisations doivent évaluer soigneusement les besoins en ressources des outils pour s'assurer qu'ils ne surchargent pas l'infrastructure existante.

Formation et sensibilisation insuffisantes des utilisateurs

Même les outils de cybersécurité les plus avancés sont inefficaces sans des utilisateurs bien formés et sensibilisés. Les organisations doivent investir dans des programmes complets de formation des utilisateurs pour s'assurer que les employés comprennent l'importance de la cybersécurité et savent comment utiliser efficacement les outils.

Dépendance aux mises à jour constantes

Les outils de cybersécurité reposent en grande partie sur des mises à jour régulières pour se protéger contre les menaces émergentes. Toutefois, les organisations doivent s’assurer qu’elles disposent de ressources et de processus suffisants pour maintenir les outils à jour en permanence.

Protection limitée contre les menaces internes

Les menaces internes, telles que les personnes malveillantes ou les erreurs humaines, représentent un risque important pour la sécurité des données. Bien que les outils de cybersécurité jouent un rôle dans l’atténuation des menaces internes, les organisations doivent mettre en œuvre des mesures supplémentaires, telles que des contrôles d’accès et la surveillance des employés, pour remédier à cette limitation.

Contraintes budgétaires

Le coût des outils de cybersécurité peut constituer un facteur limitant, en particulier pour les petites organisations disposant de ressources limitées. Équilibrer les contraintes budgétaires tout en garantissant une protection efficace nécessite une réflexion approfondie et une planification stratégique.

Construire une infrastructure de sécurité complète

Mise en œuvre d'une stratégie de défense en profondeur

Une stratégie de défense en profondeur implique la superposition de plusieurs mesures de sécurité pour assurer une protection complète. Les organisations doivent déployer une combinaison de contrôles physiques, techniques et administratifs pour renforcer leur infrastructure de sécurité globale.

Combinaison de plusieurs couches de protection

En intégrant une variété d’outils et de solutions de cybersécurité, les organisations peuvent créer plusieurs niveaux de protection. Cette approche à plusieurs niveaux garantit que même si l’un des niveaux est compromis, d’autres mesures sont en place pour éviter d’autres dommages.

Surveillance et vigilance continues

Le paysage de la cybersécurité évolue constamment et les organisations doivent adopter une approche proactive en matière de surveillance et de détection des menaces. Une surveillance continue permet une détection précoce et une réponse rapide aux incidents de sécurité potentiels.

Audits et évaluations de sécurité réguliers

Des audits et évaluations de sécurité périodiques permettent d'identifier les vulnérabilités, les lacunes en matière de conformité et les domaines à améliorer. En évaluant régulièrement l'efficacité des outils et des pratiques de cybersécurité, les organisations peuvent continuellement améliorer leur posture de sécurité.

Investir dans la formation des employés en cybersécurité

Les employés jouent un rôle essentiel dans le maintien de la sécurité des données. Les organisations doivent investir dans des programmes complets de formation à la cybersécurité pour informer les employés sur les meilleures pratiques, les habitudes de navigation sécurisées et l'utilisation appropriée des outils de cybersécurité.

Élaboration d’un plan de réponse aux incidents

Il est essentiel de disposer d'un plan de réponse aux incidents bien défini pour gérer et atténuer efficacement les incidents de sécurité. Le plan doit décrire les mesures à prendre, les responsabilités et les protocoles de communication en cas de violation.

Adopter les meilleures pratiques de l’industrie

En se tenant au courant des meilleures pratiques et normes du secteur, les entreprises sont assurées de mettre en œuvre les mesures de cybersécurité les plus efficaces. Se tenir informées des menaces et des technologies émergentes aide les entreprises à s'adapter à l'évolution du paysage des menaces.

Établir des partenariats et des collaborations

La mise en place de partenariats et de collaborations avec des pairs du secteur, des fournisseurs de cybersécurité et des agences gouvernementales peut renforcer les capacités d'une organisation en matière de sécurité. Le partage des informations sur les menaces et des meilleures pratiques favorise la défense collective contre les cybermenaces.

Rester informé et à jour

La cybersécurité est un domaine en évolution rapide et les organisations doivent se tenir informées des dernières tendances, vulnérabilités et meilleures pratiques. En s'engageant auprès des communautés de cybersécurité, en participant à des conférences et en s'abonnant à des sources d'information fiables, les organisations restent à jour.

Envisager des services de sécurité gérés

Pour les organisations qui ne disposent pas de l'expertise ou des ressources nécessaires pour gérer la cybersécurité en interne, le recours à des services de sécurité gérés peut être une option efficace. Les fournisseurs de services gérés offrent une expertise spécialisée, une surveillance 24h/24 et 7j/7, une réponse aux incidents et une assistance continue.

Cette image est la propriété de pixabay.com.

L'avenir des outils de cybersécurité

Intelligence artificielle et apprentissage automatique

Intelligence artificielle et apprentissage automatique Les technologies sont de plus en plus intégrées aux outils de cybersécurité. Ces technologies améliorent les capacités de détection des menaces et permettent d’analyser en temps réel de vastes quantités de données pour identifier et répondre aux menaces émergentes.

Analyse comportementale

Les outils d'analyse comportementale analysent les modèles de comportement des utilisateurs pour identifier les anomalies et les menaces potentielles pour la sécurité. En comprenant ce qui constitue un comportement normal pour les individus et les systèmes, ces outils peuvent détecter les écarts qui peuvent signifier un incident de sécurité.

Impact de l'informatique quantique

L’émergence de l’informatique quantique pourrait perturber les algorithmes cryptographiques actuels, rendant certains outils de cybersécurité existants moins efficaces. Les organisations doivent rester conscientes de l’impact potentiel et des développements de l’informatique quantique pour garantir la solidité de leurs mesures de sécurité.

Progrès en matière de sécurité dans le cloud

À mesure que de plus en plus d'entreprises migrent leurs systèmes et leurs données vers le cloud, les outils et technologies de sécurité cloud progressent rapidement. Ces outils offrent une visibilité, un contrôle et une protection améliorés pour les actifs basés sur le cloud, garantissant ainsi des environnements cloud sécurisés.

Sécurité de l'Internet des objets (IoT)

Avec la prolifération de IoT La sécurisation de ces terminaux interconnectés et vulnérables est devenue une priorité. Des outils de sécurité IoT sont en cours de développement pour détecter et répondre aux menaces ciblant les appareils IoT, protégeant ainsi les infrastructures critiques et les données sensibles.

Authentification biométrique

L'authentification biométrique, comme la reconnaissance des empreintes digitales ou faciales, offre une méthode plus sûre de vérification des utilisateurs. Les outils de cybersécurité intégrant l'authentification biométrique ajoutent une couche de protection supplémentaire contre les accès non autorisés.

Partage de renseignements sur les menaces

La collaboration et le partage de renseignements sur les menaces entre les organisations deviennent de plus en plus importants dans la lutte contre les cybermenaces. Des outils et des plateformes sont développés pour faciliter l'échange sécurisé de renseignements sur les menaces, permettant ainsi aux organisations de garder une longueur d'avance sur les menaces émergentes.

Exigences réglementaires et de conformité

L’évolution des réglementations en matière de protection des données et des exigences de conformité nécessite le développement d’outils de cybersécurité conformes à ces normes. Les organisations doivent s’assurer que leurs outils de cybersécurité répondent aux exigences de conformité propres à leur secteur d’activité et à leur situation géographique.

Évolution et innovation constantes

Les outils de cybersécurité doivent évoluer et s'adapter en permanence pour faire face aux cybermenaces sophistiquées. L'innovation permanente est essentielle pour garder une longueur d'avance sur les cybercriminels et protéger efficacement les données et les actifs précieux des organisations.

Équilibrer confidentialité et sécurité

Les outils de cybersécurité étant de plus en plus perfectionnés, il devient de plus en plus crucial de trouver un équilibre entre la protection de la vie privée et la sécurité. Les organisations doivent trouver un équilibre entre la collecte des données nécessaires à des fins de sécurité et le respect du droit à la vie privée des personnes.

Conclusion

Il est essentiel que les organisations comprennent les limites et les atouts des outils de cybersécurité afin de protéger leurs précieuses données et leurs actifs. L’amélioration et l’adaptation continues des mesures de sécurité, ainsi que l’accompagnement professionnel et l’information sont essentielles pour maintenir une défense solide contre les cybermenaces en constante évolution. En exploitant la bonne combinaison d’outils de cybersécurité, les organisations peuvent atténuer les risques, protéger leurs données et maintenir un environnement numérique sécurisé.